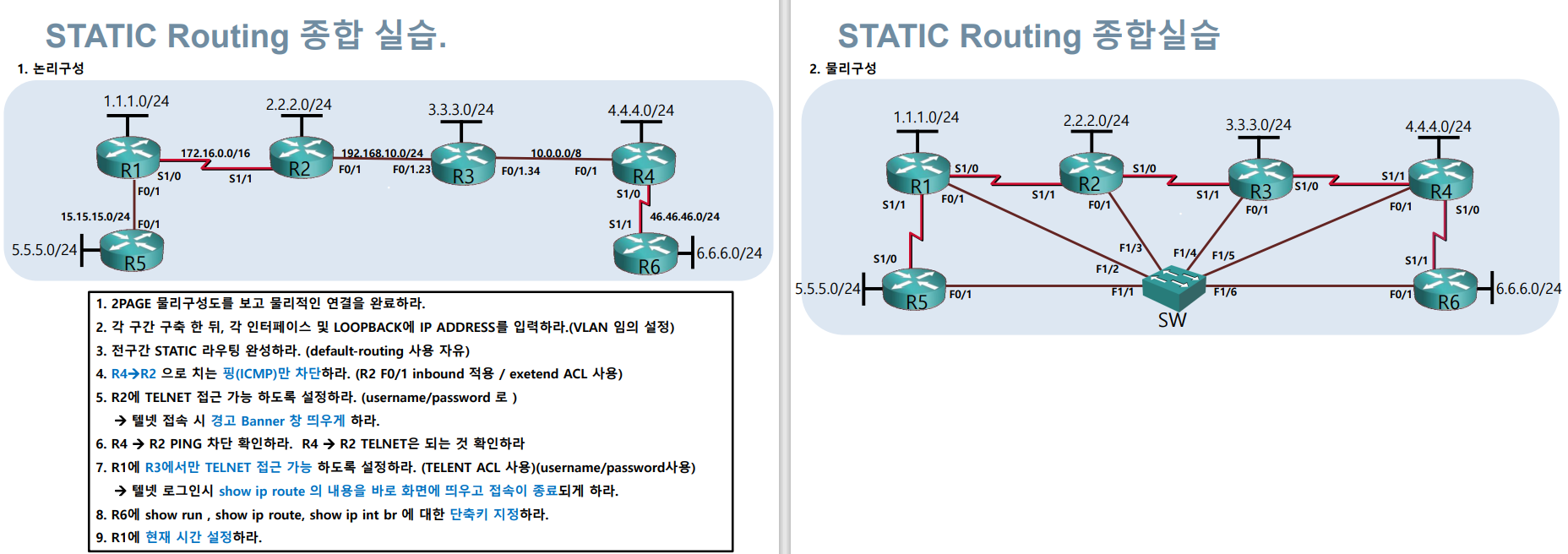

- 물리 구성도를 보고 물리적 연결을 완료 - 따라 만들기

- SW에서 VLAN이 필요하다. (스위치에서 대역대가 나눠져서 통신이 되어야 하기 때문에)

vlan은 3개 R1-5, R2-3, R3-4 연결에 필요하다. - vlan 1이 이미 있으니 23,34만 만들어 3개로 사용하자.

sw의 F1/4는 Trunk 설정이 되어야 한다. - R2-3, R3-4 통신에 공통으로 사용되는 케이블이기 때문이다.

R3의 F0/1은 2가지 vlan이 통과해야 하기에 sub interface로 설정을 해준다. - Default 라우팅은 R5,6는 종단 라우터여서 설정을 해도 문제가 생기지 않는다. 하지만 나머지 라우터에서는 Default 라우팅을 하게 되면 Loop의 문제가 생기게 된다. Loop가 발생하지 않게 추가 설정하거나 전부 수동 라우팅을 하자.

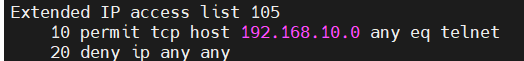

- R4 -> R2 핑을 차단하려면 R4에서 나가는 모든 출발지와 R2의 들어오는 목적지 모두 차단해줘야 한다.

R2의 루프백 주소, S1/1, F0/1와 R4의 F0/1, Loop, S1/0을 ACL로 막으면 9개의 정책이 나오게 된다. 추가로 그 외를 열어주는 permit ip any any까지 하면 총 10개의 정책을 가진 acl이 R2 F0/1에서 Inbound로 막아줘야 한다. - 라우터에서 Banner 설정만 하면 된다.

- 1-5까지를 확인해 보면 된다.

- R1에서 R3만R3 만 telnet 허용하는 방법은 R3 만 허용하거나 나머지를 전부 막는 방법이 있다.

만약 R3를 제외하고 모두 막으려면 총 32개의 정책이 필요하다.

라우터의 telnet은 telnet 자체에서 acl을 적용시킬 수 있다. = telnet ACL

R1(config)# line vty 0 4

R1(config-line)# access-class 105 in - 단축키 지정은 alias exec 명령어를 통해 만들수 있다.

ex) R6(config)# alias exec sr show run - 시간 설정은 수동과 자동이 있지만 자동은 인터넷을 연결해야 해서 수동으로 설정하자.

4번 문제 코드

R2(config)# access-list 101 deny icmp host 10.0.0.4 host 192.168.10.2

R2(config)# access-list 101 deny icmp host 4.4.4.4 host 192.168.10.2

R2(config)# access-list 101 deny icmp host 46.46.46.4 host 192.168.10.2

R2(config)# access-list 101 deny icmp host 10.0.0.4 host 2.2.2.2

R2(config)# access-list 101 deny icmp host 4.4.4.4 host 2.2.2.2

R2(config)# access-list 101 deny icmp host 46.46.46.4 host 2.2.2.2

R2(config)# access-list 101 deny icmp host 10.0.0.4 host 172.16.0.2

R2(config)# access-list 101 deny icmp host 4.4.4.4 host 172.16.0.2

R2(config)# access-list 101 deny icmp host 46.46.46.4 host 172.16.0.2

R2(config)# access-list 101 permit ip any any7번 정책 코드

R1(config)# access-list 1 permit tcp host 192.168.10.3

R1(config)# access-list 1 permit tcp host 3.3.3.3

R1(config)# access-list 1 permit tcp host 10.0.0.3

R1(config)# access-list 1 deny any

마지막에 전체 막는 것을 추가하는 이유?

default로 deny any가 설정이 되어 있지만 굳이 추가하는 이유는 명시적으로 deny any를 추가함으로 원하지 않는 접근을 카운팅 해서 접근을 분석할 수 있다.

TS

connected 된 장비끼리 통신을 우선 확인을 한다.

Routing Table통신을 확인한다.

정책이 막히는지 확인을 한다.

라우터를 통한 네트워크 보안(ACL) (tistory.com)

라우터를 통한 네트워크 보안(ACL)

* standard access-list (1~99) access-list acl-번호 [permit 또는 deny] [소스-IP 소스-wildcard 또는 any] * extended access-list (100~199) access-list acl-번호 [permit 또는 deny] 프로토콜 소스-IP 소스-wildcard 목적지-IP 목적지-wild

kkomuri.tistory.com

[ 라우터 명령어 집합 ] - Cisco Router (tistory.com)

[ 라우터 명령어 집합 ] - Cisco Router

[ 라우터 명령어 집합 ] Router>enable (사용자모드에서 관리자모드로 전환하기) [현재 사용하고 있는 구성파일 보기-RAM]Router# show running-config 또는 write terminal [NVRAM에 저장된 구성파일 보기]Router# show

mindnet.tistory.com

[펌] Cisco 단축 명령어 설정 (alias이용법) : 네이버 블로그 (naver.com)

[펌] Cisco 단축 명령어 설정 (alias이용법)

alias exec c conf tconfig terminal을 c라는 단축키로 사용. alias exec sp show protocolsshow pr...

blog.naver.com

13일 차 - Telnet , NTP : 네이버 블로그 (naver.com)

13일차 - Telnet , NTP

lo0 :1.1.1.0 /24 lo0 :2.2.2.0 /24...

blog.naver.com

CISCO ACL - 지정한 호스트만 TELNET 허용하기 (asecurity.dev)

CISCO ACL - 지정한 호스트만 TELNET 허용하기

이번에는 cisco switch에 기본적으로 적용하는 허용할 host ip를 xxx.xxx.xxx.xxx에 지정하고 나머지는 모두 거부하도록 지정하는 것을 알아보자. telnet이 23이고 특정 포트만 지정하여야 하기 때문에 100이

asecurity.dev

'경기도 미래기술학교 클라우드 > 실습 가이드' 카테고리의 다른 글

| DNS 실습 가이드 (0) | 2023.06.28 |

|---|---|

| DHCP - NAT 연동 실습 (0) | 2023.06.26 |

| ubuntu DHCP 실습 가이드 (0) | 2023.06.24 |

| ACL (0) | 2023.06.20 |

| Ping 통신이 어떻게 되는가? (1) | 2023.06.16 |